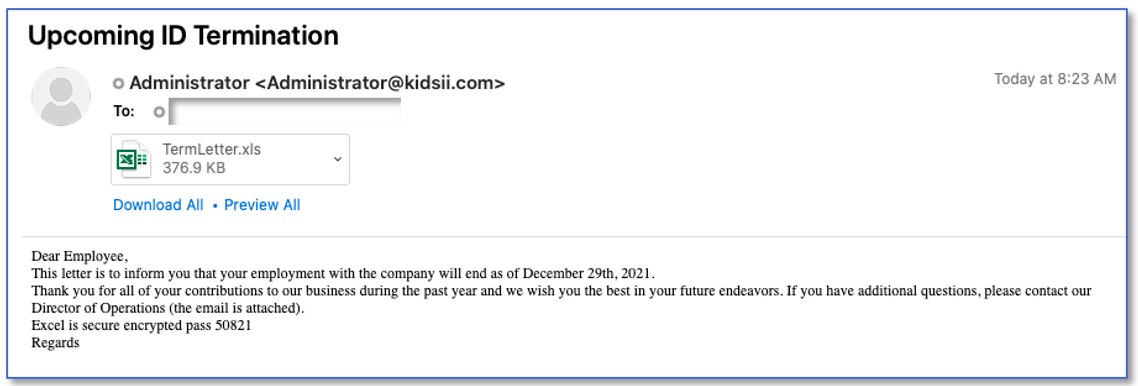

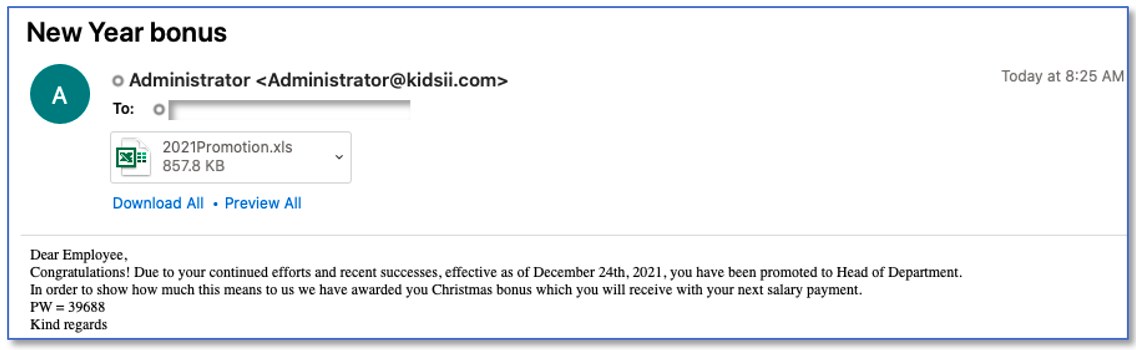

5-7 лет назад появилась волна вирусов-шифровальщиков. Они рассылались по почте, в основном по email-адресам организаций (т.к. физлицо платить не станет, в большинстве случаев). Схема была максимально простой: письмо отправлялось на общую почту организации или напрямую в бухгалтерию, а в нём содержались грамотные заголовок и описание задолженности. А так как бухгалтерам приходят подобные письма постоянно, то они попросту не соблюдали меры предосторожности и открывали файлы-вложения, содержащие в себе вредоносное ПО.

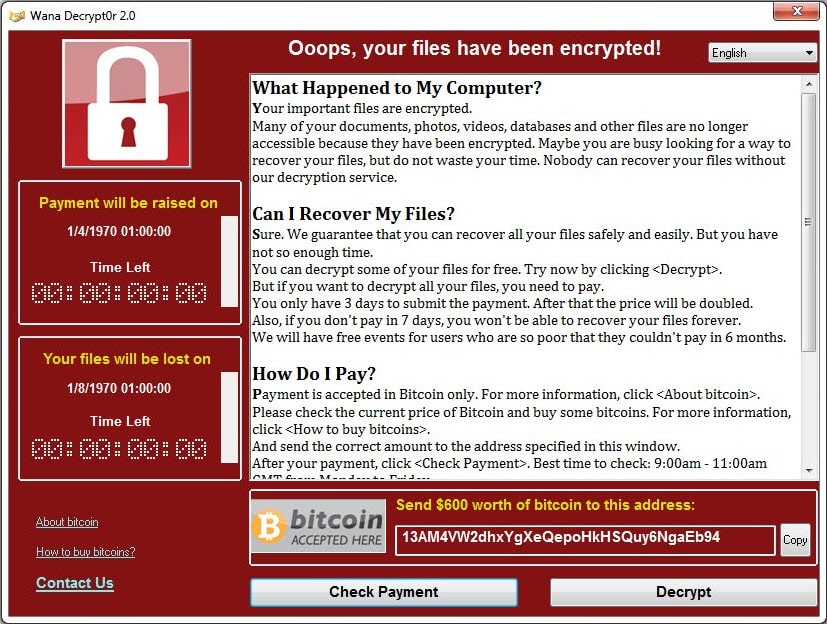

В результате вирус в фоновом режиме шифровал все файлы на компьютере и FTP-сервере, до которых удавалось дотянуться. А потом появлялось предупреждение о том, что нужно перевести определённую сумму в крипте на указанный адрес, иначе файлы восстановить не получится. И реально, на тот момент ни Касперский, ни Dr.Web в 99% случаев не могли расшифровать данные.

Поэтому мне приходилось неоднократно связываться со злоумышленниками, чтобы выяснить условий получения дешифраторов. Были клиенты, у которых шифровались 1С базы за несколько лет, и их потеря была сродни потере бизнеса. Там я старался сбить цену и всячески перестраховаться от потери финансов без получения дешифратора. Например, пытался получить определённые расшифрованные файлы в качестве доказательства.

Естественно, клиент был предупреждён обо всех рисках и понимал, на что идёт. Но другого выбора не оставалось, потому что предварительно были опробованы все способы дешифрации, в том числе обращения к разработчикам антивирусного ПО (они, кстати, помогали в 1% случаев).