Присоединяйтесь к сообществу тех, кто делает маркетинг:

- в 2026 году;

- на российском рынке;

- не благодаря, а вопреки.

Поддерживаем друг друга мемами и здравым смыслом.

Типы спуфинга и как его распознать

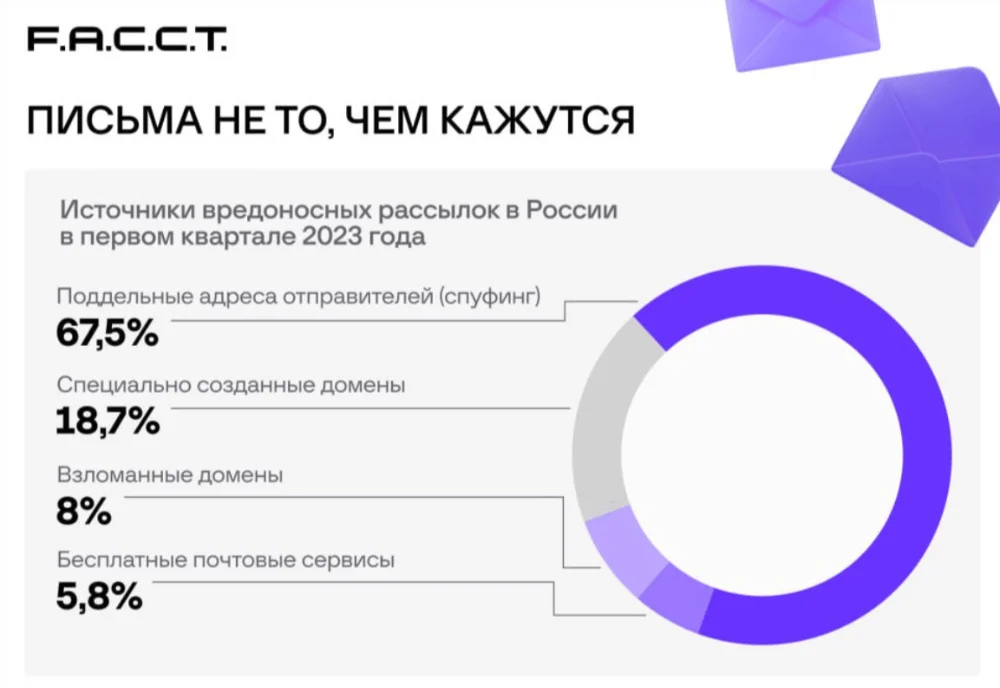

Кибермошенники используют различные уловки, чтобы ввести в заблуждение своих жертв. Один из способов обмана — спуфинг, или подмена идентификационных данных. К примеру, в случае с электронными письмами отправителем может значиться ваш знакомый, банк, некая организация или сервис, хотя на самом деле это не так. При этом письмо выглядит как настоящее, если не вдаваться в детали. Рассказываю, что такое спуфинг электронных писем, как он работает и как от него защититься.

Спуфинг (от англ. spoofing — подмена, обман) — это вид мошенничества, при котором злоумышленник фальсифицирует данные и выдаёт себя за надёжный или легитимный источник.

Мошенники могут подменять самые разные идентификаторы. Например, номер телефона при звонке, IP-адрес в сетевом пакете (IP-спуфинг), DNS-записи для перенаправления на поддельный сайт.

При спуфинге электронных писем процесс предполагает подмену данных отправителя, чтобы получатель поверил, что сообщение пришло от известной компании или лица. В частности злоумышленники могут подделывать отображаемое имя отправителя, его email-адрес или домен.

Главная цель спуфинга — войти в доверие к получателю. Далее пользователя посредством фишинга подталкивают к совершению каких-либо действий, выгодных злоумышленнику. К примеру, предоставить личные данные, открыть доступ к различным сервисам, перевести деньги или скачать вредоносное ПО.

Спуфинг и фишинг часто упоминают вместе, потому что злоумышленники используют их в тандеме. Но это два разных понятия. В частности, спуфинг предполагает подмену технической информации в письме с целью маскировки. А фишинг заключается в подделке содержания письма с целью манипуляции сознанием жертвы. Через него создают ситуации, пригодные для кражи личных данных или побуждают к определённым действиям. Простыми словами, один метод создаёт доверие, а другой — подталкивает к действиям.

Спуфинг вредит и тому, от чьего имени мошенники отправляют письмо. Прежде всего, страдает его репутация. Клиенты могут утратить доверие к рассылкам бренда и предположить, что он допустил утечку данных. Кроме того, в случае массовых жалоб на спам ухудшается рейтинг отправителя и его домен может попасть в чёрные списки, что ведёт к проблемам с доставляемостью.

Спуфинг электронных писем становится возможным из-за особенностей работы почтового протокола SMTP (Simple Mail Transfer Protocol), на котором построена вся электронная почта. Этот протокол создавался десятилетия назад: в то время интернет не был таким огромным и никто особенно не задумывался о защите от подделки писем. Поэтому SMTP изначально не требует строгой проверки того, кто именно отправляет письмо.

При отправке электронного письма в нём указывают два адреса отправителя:

Злоумышленник может подделать видимый адрес, вписав туда любое имя и почтовый ящик. Например, сделать так, чтобы письмо выглядело как пришедшее от банка или известной компании. Поскольку базовый протокол не всегда проверяет, имеет ли отправитель право использовать этот адрес, почтовая система может принять и доставить такое письмо. Именно поэтому получатель видит поддельный адрес и может поверить, что сообщение пришло от доверенного источника.

Шаг 1. Выбор цели и подготовка канала отправки. Злоумышленник выбирает, чей адрес он хочет подделать. Например, support@bank.com. Для отправки он настраивает свой SMTP-сервер либо использует скомпрометированный или неправильно настроенный сторонний SMTP-ресурс (open relay, взломанный почтовый аккаунт, сервис без проверки отправителя).

Шаг 2. Подмена видимого адреса. При подготовке письма мошенник заполняет форму отправки, где нужно указать от кого письмо. В качестве служебного адреса он вписывает свой реальный email — к примеру, abcxyz789@service.org. А вот в поле From он может написать любой почтовый адрес — например, support@bank.com.

Шаг 3. Отправка письма. Мошенник отправляет письмо. Если у принимающего сервера не настроены средства проверки подлинности, то письмо может быть принято и доставлено в папку входящих.

Шаг 4. Обман пользователя. Получатель открывает письмо. Почтовый клиент обычно показывает адрес из заголовка From (а также отображаемое имя). Если authentication-пометки (например, «внешний отправитель», «подлинность не подтверждена», или значок проверки) отсутствуют или скрыты, пользователь видит поддельный адрес и может быть обманут.

После того как пользователь откроет письмо, в дело вступает фишинг. Внутреннее содержание может обмануть получателя или подтолкнуть к действиям, небезопасным для него. При этом письмо может выглядеть как сообщение от настоящего отправителя и легко ввести в заблуждение, если не знать, на что обращать внимание.

Не каждое письмо требует проверки. Но если оно вызывает сомнения, стоит проявить осторожность. Например, проверять письмо нужно, если:

При малейшем сомнении важно убедиться, что письмо действительно безопасно.

У нас в «Конверте» есть большой подробный гид о том, как распознать разные типы мошеннических писем — не только спуфинговые. Ниже разберём именно типа спуфинга — специфичные способы, применимые конкретно к этому способу мошенничества.

Не доверяйте только отображаемому имени отправителя. Посмотрите на его адрес. Если он не указан рядом с именем, то наведите на имя курсор и посмотрите видимый email-адрес. Убедитесь, что он соответствует ожидаемому отправителю.

Обязательно обращайте внимание на мелочи. В видимом адресе могут быть ошибки. Например, подмена букв, лишние символы, неправильный домен: sberbangk.ru вместо sberbank.ru или g00gle.com вместо google.com.

Если видимый адрес не вызывает подозрений, то продолжаем проверку.

Откройте сообщение в веб-версии почтового сервиса и найдите технические заголовки. Для этого кликните на троеточие в правом верхнем углу письма и в контекстном меню нажмите на соответствующий пункт. Его название может отличаться в зависимости от почтового сервиса. Например, в Gmail — «Показать оригинал»:

В Яндекс Почте — «Свойства письма»:

В Почте Mail — «Служебные заголовки»:

При просмотре заголовков поищите строку Return-Path и посмотрите указанный домен после символа @. Это и есть служебный адрес, с которого фактически отправлено письмо. Если Return-Path не совпадает с From или в строке указан незнакомый домен, это повод заподозрить мошенничество.

Иногда домены в Return-Path и From могут отличаться. Это может происходить, если отправитель использует альтернативные домены или специальные почтовые сервисы для рассылки. В таком случае можно посмотреть адрес, прописанный в поле Reply-To — обычно там указан адрес, на который должны приходить ответы, и он совпадает с ожидаемым From.

Если есть сомнения, стоит также сверить домены с информацией на официальном сайте организации, посмотреть ранее полученные письма или уточнить у отправителя через другой канал связи.

Если проверка адресов всё-таки подтвердила ваши подозрения, то ни в коем случае не отвечайте на письмо и не взаимодействуйте с ним. Свяжитесь с отправителем через другой, проверенный канал и уточните информацию. Например, используйте email или номер телефона, указанные на официальном сайте организации или напишите в мессенджер, если речь идёт о частном лице.

Порой отправители считают, что они никак не могут защитить свой домен от спуфинга. Даже если речь не об обычных пользователях, а, например, корпоративных адресах. Мол, «Мошенник же не взломал мой сервер и не вошел в мой ящик, он просто написал мой адрес в поле отправителя. Значит, я ничего не могу сделать». Отчасти это верно: вы не можете запретить кому-либо вписать ваш адрес в поле From. Но кое-что сделать можно.

Владелец домена может сообщить почтовым провайдерам, какие письма от его имени считать настоящими, а какие — подделкой. Для этого необходимо предоставить технические доказательства. А именно, нужно настроить три протокола аутентификации (проверки подлинности) — SPF, DKIM и DMARC.

SPF (Sender Policy Framework) — это публичный список, который вы публикуете в настройках вашего домена. В нем вы перечисляете все IP-адреса и почтовые сервисы, которым вы официально разрешаете отправлять почту с адресов вашего домена.

Для настройки SPF нужно внести в специальную TXT-запись вашего домена все IP-адреса ваших почтовых серверов, а также названия всех сервисов рассылок, которыми вы пользуетесь.

Сервер получателя смотрит на SPF , чтобы проверить, пришло ли письмо с разрешенного IP-адреса.

DKIM (DomainKeys Identified Mail) — это уникальная, зашифрованная цифровая подпись. Она гарантирует, что письмо действительно пришло от владельца домена и не было изменено по пути.

Для настройки DKIM вы генерируете два ключа (секретный и публичный). Публичный ключ вы размещаете в DNS-записи домена. Секретный ключ использует ваш почтовый сервер для автоматической подписи всех исходящих писем.

При получении письма сервер получателя изучает DKIM, чтобы убедиться в совпадении подписи в письме с публичным ключом домена.

DMARC (Domain-based Message Authentication, Reporting, and Conformance) — это протокол, который объединяет проверки SPF и DKIM. Он даёт чёткую инструкцию, как поступить с письмами, которые не прошли проверку.

Для настройки DMARC вы публикуете еще одну TXT-запись с указанием Политики (Policy):

Если сервер получателя выявит несоответствия SPF и DKIM, то он выполнит инструкцию DMARC. Для гарантированной защиты от спуфинга лучше применять строгую политику reject.

Спуфинг может серьёзно навредить как получателю, так и отправителю. Однако внимательность пользователя при проверке писем и соблюдение всех правил отправки и настройки защиты со стороны владельца домена существенно снижают риски обмана.

Искренние письма о работе и жизни, эксклюзивные кейсы и интервью с экспертами диджитала.

Проверяйте почту — письмо придет в течение 5 минут (обычно мгновенно)