Всё для быстрого старта в email: блочный редактор, 200 шаблонов, ИИ-помощник.

Промокод FB26K даёт скидку 99% на первый месяц тарифа «Лайт» или «Стандарт». До 28 февраля включительно.

Что такое TLS, S/MIME и PGP и как их настроить

Когда письмо отправляется по сети, оно проходит через десятки серверов, и на каждом этапе может быть прочитано посторонними. Чтобы этого не произошло, почта использует шифрование — технологию, которая защищает письмо в пути и скрывает его содержимое от чужих глаз. В этой статье разберём, как устроено шифрование в почте, чем отличаются протоколы шифрования TLS, S/MIME и PGP и как настроить всё так, чтобы ваши письма не перехватили и не прочитали посторонние.

Когда вы отправляете письмо, оно не летит напрямую от вашего компьютера к получателю. Сначала письмо проходит через почтовый сервер отправителя, потом через несколько промежуточных серверов — и только потом попадает в нужный ящик. На каждом этапе данные могут быть перехвачены.

Без шифрования письмо похоже на открытку: любой, кто окажется на пути, может прочитать, что в нём написано. Шифрование делает из открытки запечатанный конверт. В нём можно видеть, от кого и кому письмо, но само содержимое остаётся скрытым.

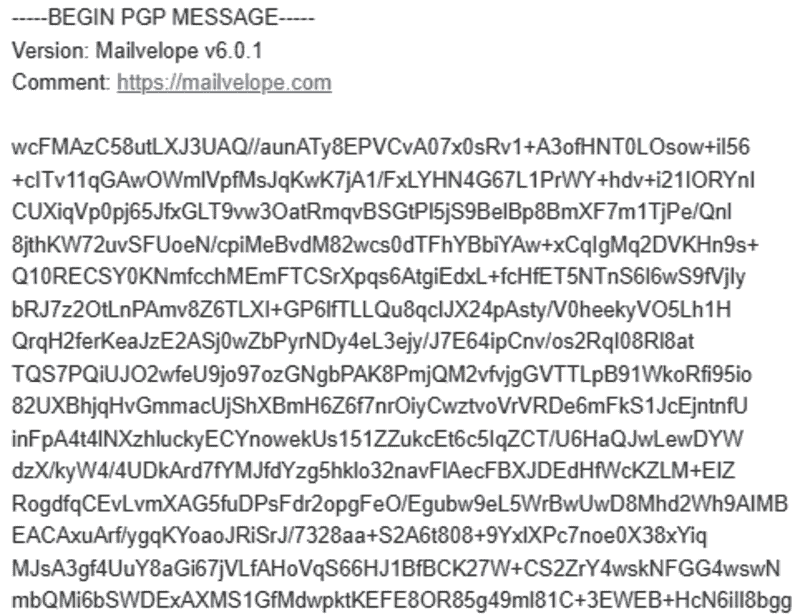

Например, вы отправляете подрядчику тестовый доступ к CRM или таблицу с контактами клиентов. Если шифрования нет, эти данные путешествуют по сети «в открытую». Если письмо зашифровано, даже при перехвате никто не сможет прочитать содержимое — всё будет выглядеть как набор символов.

Какие риски устраняет шифрование:

Шифрование в почте бывает двух типов. Один защищает путь письма от отправителя к получателю. Другой — само содержимое письма. Они работают по-разному, но часто используются вместе.

Когда письмо идёт по сети, оно проходит через несколько серверов. Чтобы никто не смог «подглядеть», что в нём написано, между этими серверами устанавливается защищённое соединение — по протоколу TLS (Transport Layer Security).

TLS работает примерно так же, как HTTPS на сайтах: создаёт зашифрованный «туннель» между точками передачи данных. В итоге, если кто-то попытается перехватить письмо по пути, он увидит только набор символов.

Такой способ шифрования называют транспортным. Он защищает передачу, но не само письмо. Содержимое всё ещё доступно почтовому сервису — например, Gmail или Яндекс Почте, ведь сервер должен прочитать его, чтобы доставить в нужный ящик.

Если нужно, чтобы даже сам почтовый сервис не видел текст, используется сквозное шифрование. Оно защищает не только передачу, но и само письмо — от момента отправки до открытия адресатом.

Для этого применяются специальные стандарты, самые популярные из них — S/MIME и OpenPGP (или PGP-MIME). Они работают с помощью пары ключей:

Получается, что даже если письмо перехватят на сервере или на любом этапе пути, открыть его сможет только тот, у кого есть нужный ключ.

Почта состоит из нескольких этапов передачи, и на каждом можно включить шифрование:

Существует два основных способа, как почта устанавливает шифрованное соединение. В обоих случаях итог один — данные в пути зашифрованы. Разница лишь в моменте, когда включается защита.

STARTTLS. Этот способ работает так: сначала сервер и клиент соединяются «в открытую» — просто чтобы поздороваться и договориться, какие возможности у каждой стороны есть.

После этого они решают: «Давай продолжим по защищённому каналу» — и переключаются в режим TLS. То есть шифрование начинается не с первой секунды, а после того, как стороны убедились, что обе умеют его использовать.

TLS с самого начала (его ещё называют "implicit TLS"). Здесь защита включена сразу, без предварительных договорённостей. Всё общение с самого первого байта идёт через зашифрованный канал. Например, когда почтовый клиент подключается к серверу на порту 465 (SMTP) или 993 (IMAP) — это уже сразу «чистый» TLS.

Перед тем как начать защищённый обмен, серверы должны согласовать, как именно они будут шифровать данные. Этот процесс называют «рукопожатием» (handshake) — потому что стороны как бы пожимают друг другу руки и договариваются о правилах общения. Во время рукопожатия сервер сообщает клиенту:

Сертификат — это как паспорт сервера. Его выдают специальные организации — центры сертификации. В нём указаны:

Когда клиент получает сертификат, он проверяет: действительно ли он выдан доверенным центром и совпадает ли имя в сертификате с адресом сервера. Если всё в порядке — соединение считается безопасным, и дальше данные начинают шифроваться.

Иногда сервер отправителя может работать по принципу «если получится — шифрую». Это называется оппортунистическим TLS. Сервер сначала пытается установить защищённое соединение, но если другая сторона не поддерживает TLS, письмо всё равно отправляется — уже без шифрования. Такой вариант удобен для совместимости со старыми системами, но менее безопасен.

Более надёжный вариант — «только по TLS». В этом режиме сервер не отправит письмо, если не удастся установить защищённое соединение. Письмо будет ждать, пока получатель не станет доступен по безопасному каналу. Такую настройку обычно включают компании, которые работают с персональными данными или коммерческой перепиской и не могут позволить себе риск утечек.

Если вы хотите, чтобы текст и вложения не могли прочитать никто, кроме адресата, используется сквозное шифрование. Оно работает так: письмо зашифровано сразу при отправке и расшифровывается только на устройстве получателя. Даже почтовые серверы не могут посмотреть, что внутри. Самые распространённые технологии такого шифрования — S/MIME и PGP. Они работают по схожему принципу, но устроены по-разному.

Чтобы сквозное шифрование вообще было возможно, у каждого участника есть пара ключей — один публичный, другой приватный.

Если злоумышленник перехватит письмо в пути, он увидит только набор символов — без приватного ключа прочитать его невозможно.

S/MIME (Secure/Multipurpose Internet Mail Extensions) — это технология шифрования и электронной подписи, которая изначально создавалась для корпоративной почты.

Чтобы использовать S/MIME, пользователю нужен сертификат — по сути, тот же принцип, что и у TLS. Сертификат подтверждает личность владельца и содержит его публичный ключ.

Когда вы отправляете письмо с S/MIME:

PGP (Pretty Good Privacy) — это более «гибкий» вариант сквозного шифрования, который не требует официальных сертификатов. Каждый пользователь создаёт ключи сам и может самостоятельно решать, кому доверять.

В PGP нет единого центра, который подтверждает, что ключ действительно принадлежит человеку. Всё держится на взаимных подтверждениях пользователей: люди сами проверяют ключи друг друга и «подписывают» их своей цифровой подписью, если уверены, что ключ настоящий. Так со временем складывается сеть доверия — вы можете быть уверены в ключах тех, кого знаете лично, и тех, кому они доверяют.

PGP часто используют сервисы, которые делают ставку на приватность — например, Proton Mail. Но его можно применять и вручную — через почтовые клиенты вроде Thunderbird с плагинами (Enigmail, OpenPGP).

Для наглядности — таблица с разницей между S/MIME и PGP:

| S/MIME | PGP | |

| Как подтверждается личность | Нужен сертификат | Ручное подтверждение ключа |

| Кто управляет ключами | Организация или провайдер | Сам пользователь |

| Где чаще используют | В компаниях и корпоративной почте | В личной или защищённой переписке |

| Как подключить | Часто встроено в Outlook, Apple Mail, Gmail и др. | Через дополнения или сервисы вроде Proton Mail |

| Нужен ли интернет для проверки | Да, чтобы сверить сертификат | Нет, можно офлайн, если ключи заранее обменяны |

Даже если письма передаются по TLS или зашифрованы с помощью S/MIME и PGP, защита может дать сбой. Не потому что шифрование плохое, а потому что в реальной работе есть места, где безопасность «расшатывается» из-за человеческого фактора, настроек или особенностей инфраструктуры.

Пересылка и цепочки писем. Когда вы пересылаете письмо дальше, шифрование, которое действовало между вами и исходным адресатом, чаще всего не сохраняется. Почтовый клиент расшифровывает письмо, и новое отправляется уже в открытом виде — даже если оригинал был зашифрован.

Как избежать:

Публичные сети и устройства. Если вы входите в почту с чужого ноутбука или подключаетесь к открытому Wi-Fi, можно стать жертвой кибератаки. В таких условиях даже TLS может не помочь, если злоумышленник подменяет сертификаты или перенаправляет трафик.

Как защититься:

Хранение писем и резервные копии. Даже если передача была зашифрована, письмо хранится на сервере и в ящике пользователя в обычном виде. Если сервер уязвим или доступ к устройству не защищён, содержимое легко прочитать.

Как снизить риски:

Вложенные изображения, пиксели и внешние ссылки. Даже при включённом шифровании письма часто содержат отслеживающие пиксели или внешние картинки, которые загружаются с сервера при открытии письма. Шифрование не мешает этим обращениям: клиент всё равно запрашивает внешние ресурсы, передавая IP-адрес и другие данные.

Что делать:

Метаданные и темы писем. Даже самое надёжное шифрование скрывает только содержимое письма — не тему, не отправителя и не получателя. Эти данные (метаданные) нужны, чтобы письмо дошло, поэтому они всегда остаются открытыми.

Как это учитывать: не пишите в теме ничего, что может раскрывать конфиденциальную информацию: фамилии клиентов, номера договоров, суммы и т.п.

Шифрование почты не требует глубоких технических знаний. Большинство сервисов уже поддерживают нужные протоколы, нужно лишь убедиться, что всё действительно работает и включено.

Проверьте, что ваш почтовый сервер работает по TLS. Почти все современные сервисы (Google, Microsoft 365, Яндекс 360 и др.) включают TLS по умолчанию. Но если вы используете собственный сервер или корпоративную инфраструктуру, убедитесь, что защита действительно активна.

Настройте S/MIME для корпоративной переписки. Если вы работаете в большой компании или в сервисе вроде Google Workspace или Microsoft 365, S/MIME можно включить прямо в настройках почты.

На что обратить внимание:

Настройте PGP, если нужна личная или гибкая защита. PGP больше подходит, если у вас нет корпоративной инфраструктуры, но вы хотите полностью контролировать процесс шифрования.

Шифрование защищает письма от подглядывания и подмены. Без него письмо передаётся «в открытую» и может быть перехвачено на любом этапе.

TLS шифрует путь письма — обеспечивает безопасную передачу между серверами и включено во всех современных почтовых сервисах. S/MIME и PGP шифруют само письмо. Даже почтовый сервер не может прочитать содержимое — доступ есть только у отправителя и получателя.

Главные уязвимости — в пересылках, вложениях и привычных действиях пользователей. Защита ломается не из-за технологий, а из-за невнимательности или устаревших настроек. Проверяйте настройки TLS и сертификаты, обновляйте их вовремя. Для корпоративной почты используйте S/MIME, для личной — PGP, если нужно больше контроля.

Шифрование работает незаметно, но именно оно делает переписку безопасной. Один раз настроив систему, вы защищаете себя, коллег и клиентов от случайных утечек.

Читайте только в Конверте

Искренние письма о работе и жизни, эксклюзивные кейсы и интервью с экспертами диджитала.

Проверяйте почту — письмо придет в течение 5 минут (обычно мгновенно)