DMARC (domain-based message authentication reporting and conformance) — это политика защиты пользователей от спама и фишинговых писем.

Зачем нужна политика DMARC

DMARC позволяет противостоять фишингу — мошенничеству, целью которого является кража конфиденциальных данных пользователя (логинов, паролей, данных кредитных карт). Главный инструмент фишинга — email-рассылки. Обычно злоумышленники маскируют свои письма под сообщения известных компаний, используя их домены. Если пользователь следует инструкциям из такого письма, он теряет личные данные и нередко деньги. А компания получает существенный репутационный ущерб.

Если же у компании настроен DMARC, то письмо, которое отправят мошенники от ее имени, либо вовсе не будет доставлено, либо будет помечено как подозрительное.

Как работает DMARC

DMARC — протокол, который указывает серверу, что делать с письмом, если записи DKIM и SPF окажутся некорректны. Корректные DKIM и SPF подтверждают, что письмо отправлено от имени домена, указанного в поле «От:» в письме.

Таким образом, DMARC наряду с SPF и DKIM отвечает за аутентификацию почты. То есть за процедуру проверки подлинности отправителя.

Разберемся, чем отличаются эти записи.

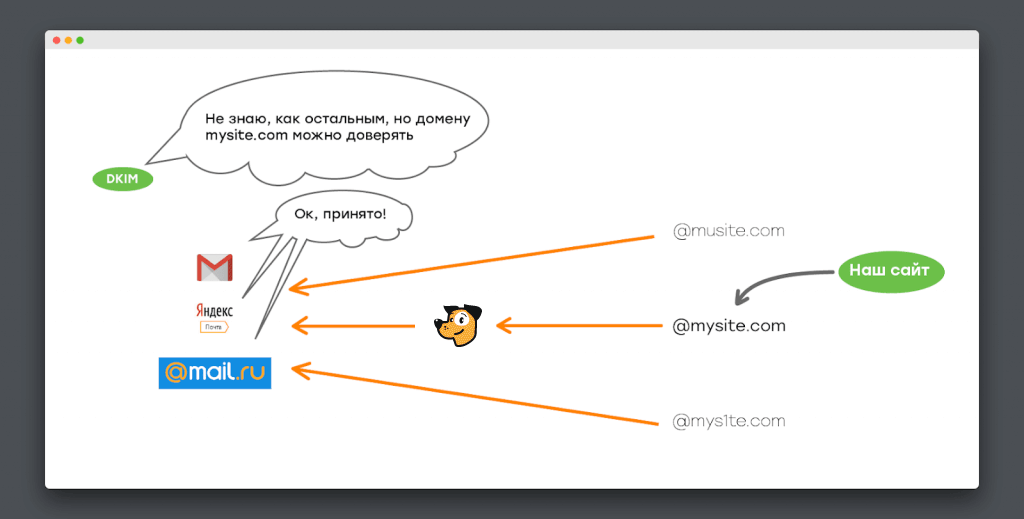

DKIM работает так: в письме есть зашифрованные данные о том, кем и когда было отправлено письмо. Почтовый провайдер, Gmail или Mail.ru, получает эти данные вместе с письмом. Провайдер расшифровывает их с помощью публичного ключа, выложенного на домене, с которого отправлено письмо. Если данные совпадают — значит, это честный отправитель, письмо можно пропускать во «Входящие». Если нет — мошенник, письмо отправляется в «Спам».

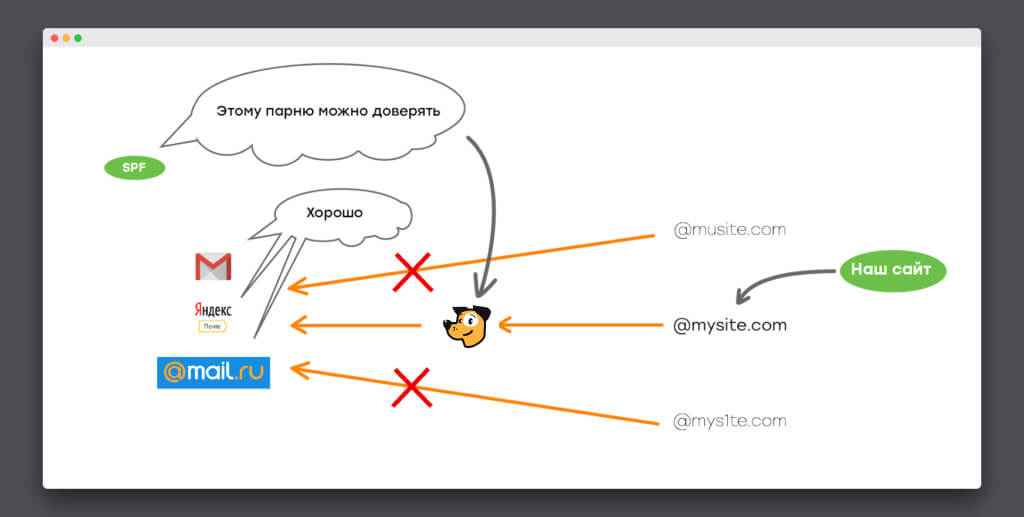

SPF показывает, разрешено ли конкретному серверу отправлять письма с этого домена. Сервер определяется по IP-адресу. Например, когда вы отправляете рассылку через Unisender или настраиваете корпоративную почту на Mail.ru, вы делегируете серверам Unisender и Mail.ru право отправлять письма с вашего домена.

SPF выявляет доверенного отправителя по IP

Теперь разберемся с DMARC. Эта запись:

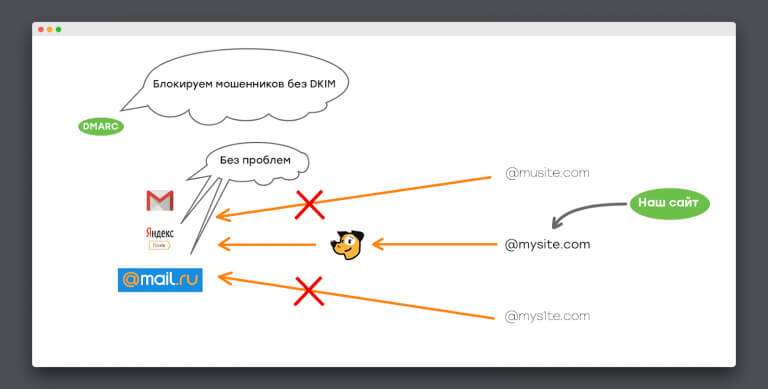

- указывает почтовому провайдеру, что делать с письмом в зависимости от результатов прочтения DKIM и SPF;

- говорит серверу отправить отчет на почту администратора домена (то есть вам или вашему системному администратору) с информацией, какие письма были отправлены и как провайдер поступил с письмами.

DMARC говорит серверу, что делать с письмами, которые не прошли проверку

Чтобы лучше разобраться, посмотрим, как эти протоколы работают при отправке обычной рассылки.

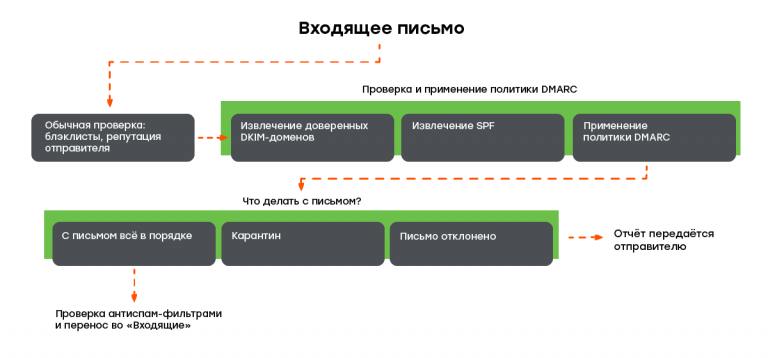

Как провайдер проверяет письма с учетом настроек DMARC

Допустим, вы отправили рассылку через Unisender пользователю на Mail.ru.

После того как письмо получает провайдер подписчика (Mail.ru), он проверяет репутацию домена, наличие email и домена в черных списках, IP-адреса серверов, с которых отправлено письмо. В рамках этой проверки почтовый провайдер:

- Расшифровывает и верифицирует DKIM. Точно ли от этого домена отправлено письмо, или это подделка.

- Расшифровывает и верифицирует SPF. Разрешено ли слать письма от имени этого домена этому IP.

- Применяет политику, прописанную в DMARC. Допустим, в DMARC написано отправить в «Спам» тех, у кого DKIM не совпадает, и отослать отчет об этом администратору домена.

Далее к письму применяются стандартные спам-фильтры.

Варианты развития событий после проверки:

- Письмо пропущено и попадает во «Входящие». Если DKIM и SPF в порядке, а спам-фильтры пройдены.

- Письмо добавлено в карантин (в «Спам»). Если DKIM не совпадает и/или спам-фильтры не пройдены.

- Письмо отклонено (не доставлено). Индивидуальные причины: к примеру, у пользователя забит почтовый ящик.

После распределения писем отправителю высылается автоматический отчёт, где написано, что произошло с отправленными письмами.

Процесс проверки письма почтовым провайдером

Как настроить DMARC

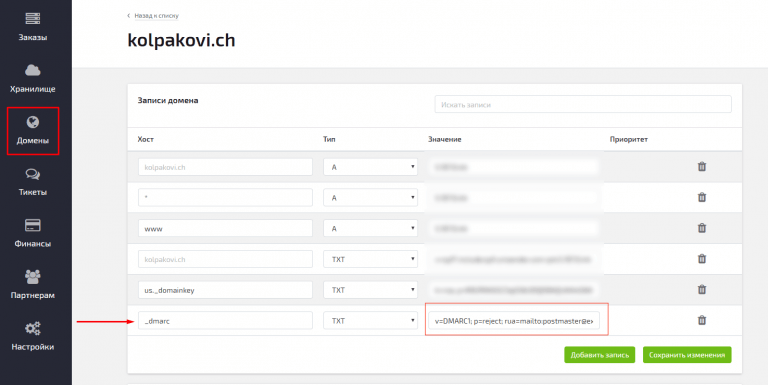

- Зайдите в панель управления хостингом вашего сайта.

- Найдите в настройках управление DNS-записями.

- Внесите новую TXT-запись DMARC. Запись TXT — это тип записи DNS в текстовом формате, которая говорит внешним источникам, что делать. Самые распространённые записи мы перечислили в примерах ниже. Можете скопировать запись оттуда.

- Сохраните внесенные изменения.

Например, на хостинге Fornex TXT-записи редактируются в разделе «Домены»

Примеры записей DMARC и что они означают

Вы можете скопировать запись, которая подходит для вашей задачи.

Пример 1. Если не делаете рассылки.

Если у вас небольшой сайт, вы не делаете массовую рассылку и используете только корпоративную почту, вам достаточно базовой записи DMARC:

"v=DMARC1; p=none;"

Запись есть, а политика — ничего не делать.

Пример 2. Если делаете рассылки.

Если вы делаете рассылки, вам нужно прописать DMARC так, чтобы вы получали отчёт об отправках. Политику лучше указать none, так как вы пока не знаете, какие еще письма отправляются с вашего домена. Если вы поставите quarantine, можете отправить хорошие, но неправильно настроенные письма в «Спам».

"v=DMARC1; p=none; sp=none; rua=mailto:postmaster@domain.tld"

Это один из самых популярных вариантов записи.

Тег «rua» с адресом означает, что на эту почту будет приходить отчёт. Упростить чтение отчётов можно с помощью сервиса Uriports.

Пример 3. Отклонять все сообщения, которые не прошли проверку DMARC.

Такая запись будет означать, что все письма, у которых не совпадает DKIM, не будут доставлены. Ее можно использовать, если вы уверены, что письма отправляете только вы и всё у вас настроено корректно. Отчетов вы получать не будете.

"v=DMARC1; p=reject"

Пример 4. Отклонять все сообщения, которые не прошли проверку DMARC, и отправлять все отчёты на ящик admin@test.ru.

Используйте такую запись, когда точно знаете, что вас взломали и от вашего имени отправляют спам. Но сначала убедитесь, что DKIM настроен. Не забудьте вписать ваш email вместо admin@test.ru.

"v=DMARC1; p=reject; rua=mailto:admin@test.ru"

Пример 5. 30% сообщений, которые приходят от вашего домена, но не проходят проверки DMARC, помещать в карантин.

Запись подходит, если вы начали понемногу работать с доставляемостью. Тогда 30% писем будут проверяться на DKIM и отправляться в «Спам», если он не соответствует. А к остальным сообщениям карантин применяться не будет.

"v=DMARC1; p=quarantine; pct=30"

Что писать в настройках DMARC

Теги DMARC бывают обязательные и не обязательные. Обязательные — это v=DMARC1 и p= со значением политики.

"v=DMARC1; p=none;"

v=DMARC1 — версия протокола DMARC, должна быть 1. Запись позволяет провайдеру распознать, что именно эта TXT-запись определяет политику DMARC. Если этот параметр не будет идти первым в записи, DMARC не распознается.

p — это Requested Mail Receiver Policy, то есть что именно сделать с письмом, если DKIM не прошел проверку.

У политики может быть три варианта значений:

- p=none — не предпринимать особых действий, или все на усмотрение почтового провайдера;

- p=quarantine — отправить в «Спам»;

- p=reject — не принимать письмо.

Кроме обязательных тегов, можно указать дополнительные. Они будут указывать, какие отчёты и куда отправлять или к какому проценту писем применять политику. Перечислим необязательные теги:

- aspf и adkim позволяют проверять SPF и DKIM и могут принимать значения r (relaxed) — мягкая проверка и s (strict) — строгая; для начала выбирайте мягкую проверку, чтобы не заблокировать некорректно настроенные, но нужные письма от вашего домена, например, автоматическую отправку счетов из 1С;

- pct отвечает за % писем, подлежащих фильтрации по этому протоколу. Если не заполнено, то будут фильтроваться все письма. Если pct=20 — только 20% писем.

- sp — политика субдомена (или субдоменов), которая работает так же, как и политика домена. Когда вы делаете массовую рассылку, почта отправляется с разных поддоменов на вашем домене. Вы можете регулировать каждый из них.

- rua — email, на который раз в сутки будет приходить агрегированный отчёт в XML. Этот отчёт и поможет узнать, кто отправляет письма от вашего имени и какие письма вообще отправляются от вашего домена.

- rf — отчёт, если письмо не прошло проверку;

- fo — failure reporting options, если механизм отчёта не сработал:

- fo=0 (используется по умолчанию) — отправить отчёт, если не пройден ни один этап аутентификации;

- fo=1 — если не пройден хотя бы один этап аутентификации;

- fo=d — если не пройдена DKIM;

- fo=s — если не пройдена SPF.

Какую политику DMARC выбрать

В настройке DMARC самое сложное понять, какая политика подойдет для ваших текущих задач.

None — это просто доставлять все письма. Такая политика подходит, когда вы только начали настраивать DMARC и хотите видеть, от кого вообще отправляется почта с вашего домена. Вы же не в курсе всех в вашей компании, кто отправляет письма, в том числе автоматические. Это могут быть разработчики, бухгалтерия (которая подключила 1С), маркетологи из других отделов.

Quarantine — это политика карантина. С этой пометкой письма в зависимости от почтового провайдера будут:

- отправлены в спам;

- отмечены к более строгой проверке;

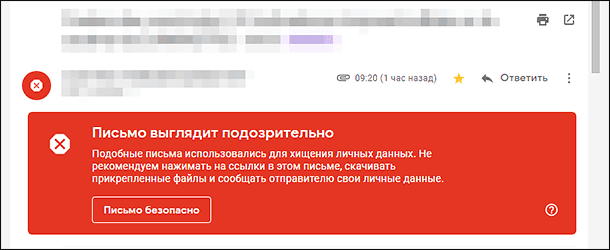

- помечены как подозрительные у пользователя во «Входящих».

Пример пометки письма как подозрительного в Gmaill

Reject — самая строгая политика и самый высокий уровень защиты. Все письма, которые не прошли проверку SPF и/или DKIM, будут заблокированы. Казалось бы, выбираем reject и все защищены 🙂. Но тут есть нюансы.

DKIM/SPF корректно не работают в случае, если:

- пользователи настроили пересылку писем с одного ящика на другой, такие письма от вашего имени не будут доставляться;

- сервис, через который вы отправляете письма, например, платежка, не позволяет прописать DMARC, DKIM и SPF;

- вы забыли внести сервис рассылок или CRM в белый список отправителей, или белый список работает некорректно, тогда все массовые рассылки по вашему же выбору не будут доставляться пользователям;

- другие виды ошибок и поломок в DMARC-записи.

Если вы настроите политику reject, во всех этих случаях письма не будут доставляться отправителям.

Эксперты советуют сначала прописать в политику DMARC политику p=none и корректные отчёты с помощью тегов rua и fo. В отчётах будет видно, с каких адресов уходят письма и что с ними происходит. Не исключено, что вы найдете и мошеннические отправки.

Затем продумать, что нужно изменить в рассылке, чтобы в политике DMARC можно было указать quarantine. В этой стратегии нужно учитывать интересы всех отделов, которые работают с доменом и сайтом. Важно убедиться, что у всех корректно настроены письма и прописаны SPF, DKIM, DMAR, тогда письма из бухгалтерии или биллинга не будут отмечаться как подозрительные.

DMARC — отличный инструмент, чтобы следить за доставляемостью почты и понимать, как провайдеры получают и обрабатывают ваши письма. На основе этого вы можете улучшить доставляемость и вернуть себе 5% или больше вашей базы, которая может не получать письма по техническим причинам.

Служба заботы о клиентах помогает настроить политику DMARC для клиентов. Если вы клиент Unisender, просто обратитесь в чат поддержки.

Главные мысли